Nachdem ich mir im Juli 2014 den HP ProCurve 5308xl (siehe hier) geholt hatte, hatte ich bereits gesagt, dass der zu viel Strom benötigt. Demnach habe ich mir im Oktober 2014 den HP ProCurve 1810-24G v2 gegönnt. Von diesem habe ich selbst aktuell einen im Einsatz. Jedoch habe ich von diesem Modell, sowie vom HP ProCurve 1820-24G & HP ProCurve 1920-48G einige an der Arbeit in Umlauf gebracht. Gründe dafür waren hauptsächlich die HP ProCurve 4000M 100 MBit/s krücken.

Die von mir genutzten Features, neben den Switch sein, sind folgende:

– VLAN auf Port Basis

– Trunk/LACP – z.B. für die Anbindung einer NAS

– LWL Ports (jaja, alles Multimode…. Ich weiß)

Das größte Problem, welches ich jedoch mittlerweile mit meinem HP ProCurve 1810-24G v2 habe, ist, dass er nur 24 Ports hat. Daher hat sich dahinter schon wieder so eine TP-Link 5/8 Port Furunkel angesammelt. Wenn ich mit 24 Port auskommen würde, wäre das super, ebenso wie der geringe Stromverbrauch (ca. 18-28 Watt). Von der Performance her gibt es keine Probleme, die bricht auch nicht ein, wenn alle Geräte Daten haben wollen.

Archiv der Kategorie: Netzwerk

IPFire Raspberry Pi Benschmark

Ich wollte herausfinden, was für Hardware für einen 10MBit/s Internetuplink benötigt wird. Die Vorgabe war:

– Firewall Durchsatz ausreichend für die 10 MBit/s Leitung

– (Open-) VPN mit mindestens 1 MBit/s

– unter 100€

– muss auf die gleiche Höheneinheit passen, wie der Switch (dahinter)

Die erste Idee war, einfach einen alten Server zu nehmen, was aber durch die den Switch nicht möglich war. Also musste es kleiner werden. Nächste Idee war ein PC Engines APU.1D4 zu nehmen, ist aber zu teuer. Blieb nur ein Raspberry Pi 1 B zur Auswahl.

IPFire auf die SD-Karte, USB-LAN dran und losgetestet.

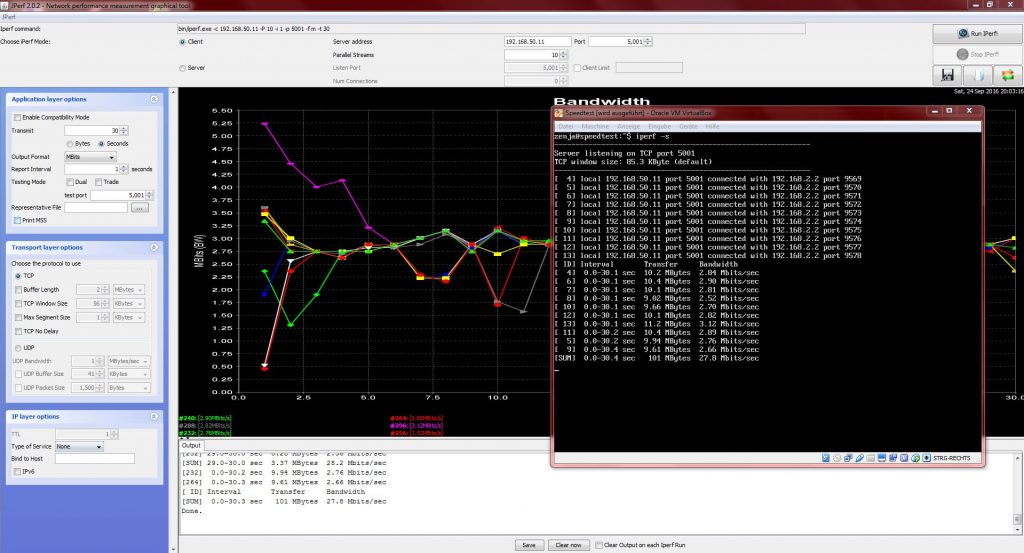

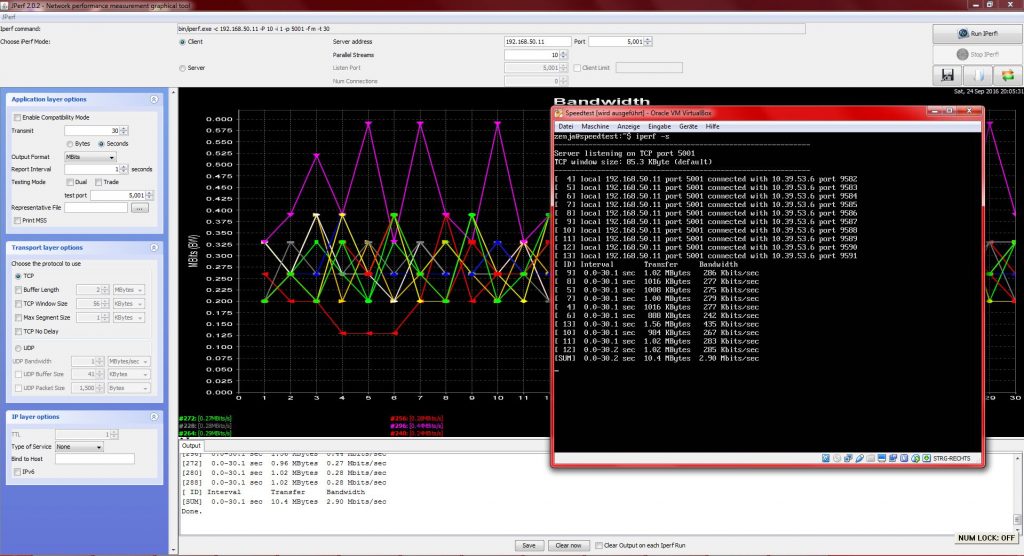

Das Ergebnis sah wie folgt aus:

– Firewall Durchsatz 27,8 MBit/s bei 10 Streams

– OpenVPN Durchsatz 2,9 MBit/s bei 1024 Bit Cert, SHA2 512 und 10 Streams

IPFire OVPN N2N Knowledge

Kleinigkeit die ich beim Konfigurieren einer OpenVPN Verbindung mit IPFire herrausgefunden habe:

Problem:

OpenVPN – für Clients läuft auf 1234

OpenVPN – für N2N läuft auf 1234 und startet nicht

Lösung:

Anderen Port für jede N2N Verbindung nutzen.

Port muss über 1024 sein.

Astaro AP 50 GW fail

Ich hab da mal wieder ein Problem oder besser „Captain Obvious, why so silent?!?“

Ist das ein Bug, ein Sicherheitsfeatcher oder kann das weg?

So ähnlich hab ich mich beim Konfigurieren von mehereren AP50 gefühlt.

Erst hatte ich sie in einem Versuchsaufbau direkt an die neue ASG SG430 angeschlossen. Dort liefen diese auch Problemlos.

Doch als ich die Dinger in das aktive Netz gehangen habe, ging nichts mehr. Die APs fanden einfach die ASG nicht. Über fast zwei Wochen habe ich dann ausprobiert woran es liegen könnte, Proxy, DNS, DHCP, VLAN, Switche. Waren es aber alle nicht.

Fehler:

Astaro AP50 wird im Management nicht gefunden.

Lösung:

Astaro zum Standardgateway für die APs machen, sonst finden sie den Server nicht.

Warscheinlich steht das auf Seite 3 im Manuel, aber nobody RTFM anyway. Ich übrigens in dem Fall bis heute auch nicht.

PS: bei mir heißen die Sophos Geräte immernoch Astaro

Endlich schnelleres Netzwerk 1

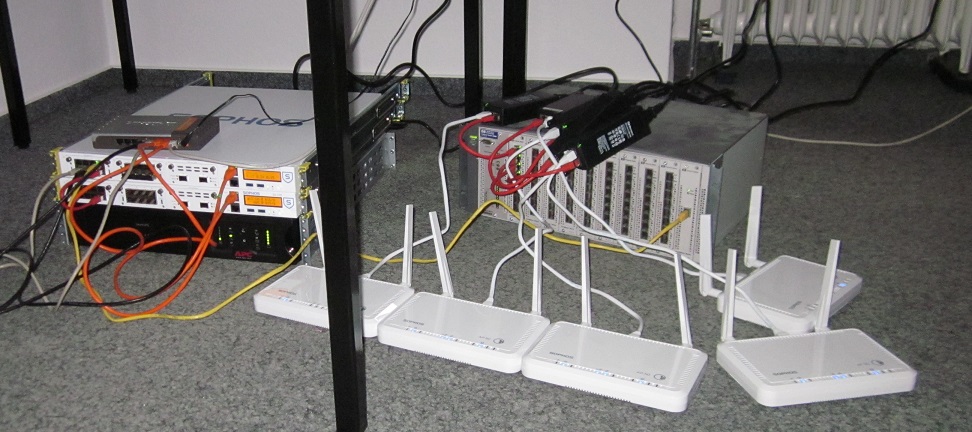

Vor einigen Monaten ist mein HP 5308xl Switch angekommen, leider bin ich erst jetzt dazu gekommen ihn wirklich auszupacken/zu testen. Dieser soll die Hauptlast übernehmen, denn die TP-Link 5 & 8 Port GBE-Switche die ich aneinander gereiht habe, keine Dauerlösung waren.

Vorallem da andere bei mir im Haus gedacht haben:

„Wenn ich meinen 8 Port Switch anschließe (weil ich nur zwei Leitungen habe), dann schließe ich doch einfach meinen Switch mit zwei Kabeln an. Genius!“ JANE IS KLAR. Übrigend danke für die Häufigen ausfälle durch Netzwerkloops. Weiterlesen